| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- 오라클

- php

- 다크웹

- 자바스크립트 prototype

- 보안뉴스 한줄요약

- 파이썬

- ES6

- 깃허브

- 자바스크립트

- Oracle SQL

- 자바스크립트 jQuery

- 카카오프로젝트 100

- 보안뉴스요약

- oracle db

- 보안뉴스 요약

- python

- 카카오프로젝트100

- 자바스크립트 API

- 보안뉴스한줄요약

- 랜섬웨어

- 자바스크립트 객체

- GIT

- javascript

- 자바스크립트 node

- numpy

- 카카오프로젝트

- 자바스크립트 element api

- 보안뉴스

- 자바스크립트 기본 문법

- oracle

- Today

- Total

FU11M00N

[Wireshark] 간단 설명 및 패킷필터링 본문

- Wireshark 란?

와이어샤크는 네트워크 패킷을 캡처하고 분석하는 오픈소스 도구이다.

와이어샤크는 오픈 소스 패킷 분석 프로그램으로 "pcap"을 이용하여 패킷을 잡아내는 것이 주요 기능이다.

윈도우뿐 만 아니라 리눅스같은 유닉스 계열의 운영체제에서도 사용된다.

강력하고 쉬운 사용법때문에 해킹뿐만 아니라 보안 취약점 분석, 보안 컨설팅, 개인정보 영향평가 등 여러 분야에서 폭 넓게 사용된다.

- Wire Shark 동작 원리

같은 네트워크 구간의 A와 B는 이메일이나 메신저 등을 통해 통신을 한다.

WireShark는 제3자의역할이고 A와 B사이의 네트워크로 돌아다니는 패킷을 수신하여 저장하는데 PCAP 파일 형식으로 저장한다.

PCAP는 Packet Capture의 약자로 네트워크 트래픽을 캡처하는 API구성이다.

Wireshark는 자체 프로그램으로 네트워크 트래픽을 캡처하는 것이 아닌 OS에서 지원하는 캡처 라이브러리를 이용하여 수집한다.

리눅스: libpcap

윈도우: Winpcap

- Wire Shark 기능

만약 윈도우 환경이라면 https://wireshark.kr.uptodown.com/windows 에서 설치해야 한다.

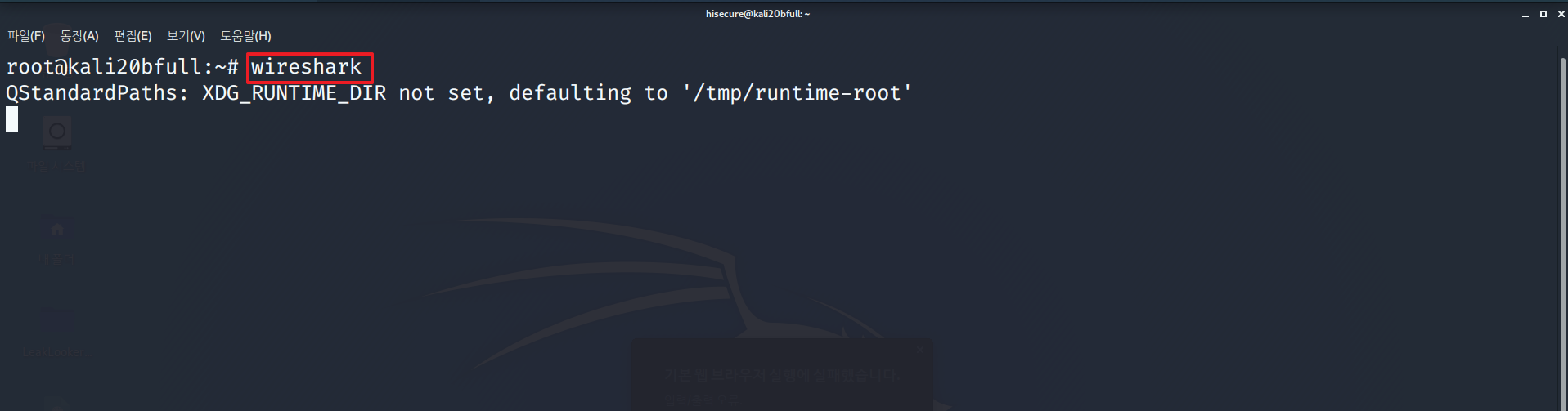

칼리리눅스에는 기본적으로 설치가 되어있기 때문에 커맨드에 “wireshark” 를 입력해주면 된다.

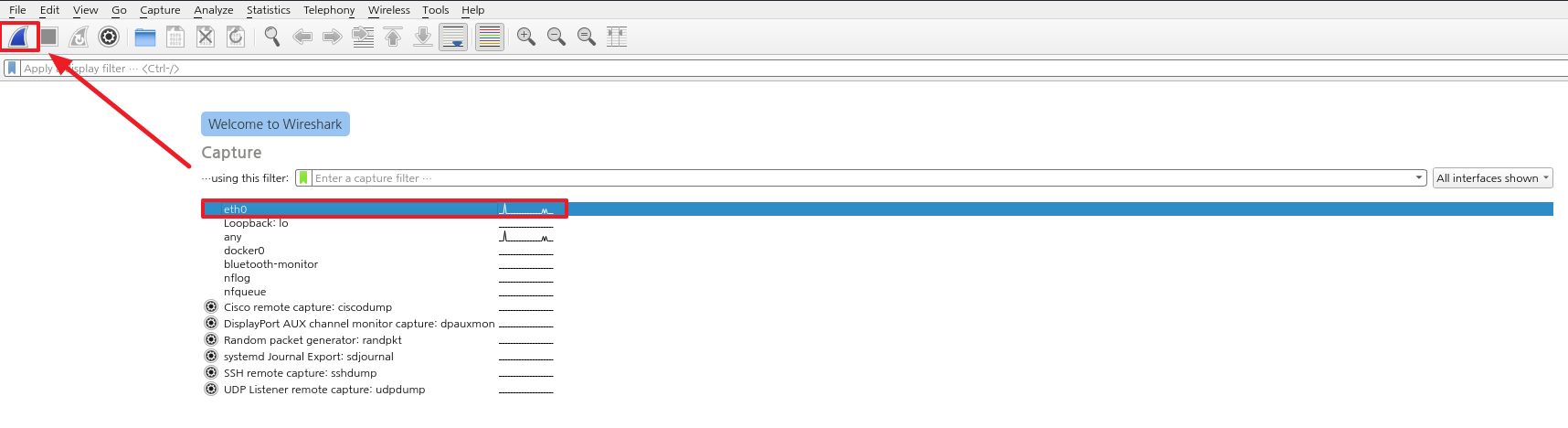

와이어샤크를 실행하면 사진과 같이 출력된다.

분석할 NIC를 누른 뒤 왼쪽 상단의 상어 지느러미 모양을 클릭하면 패킷 정보를 볼 수 있다.

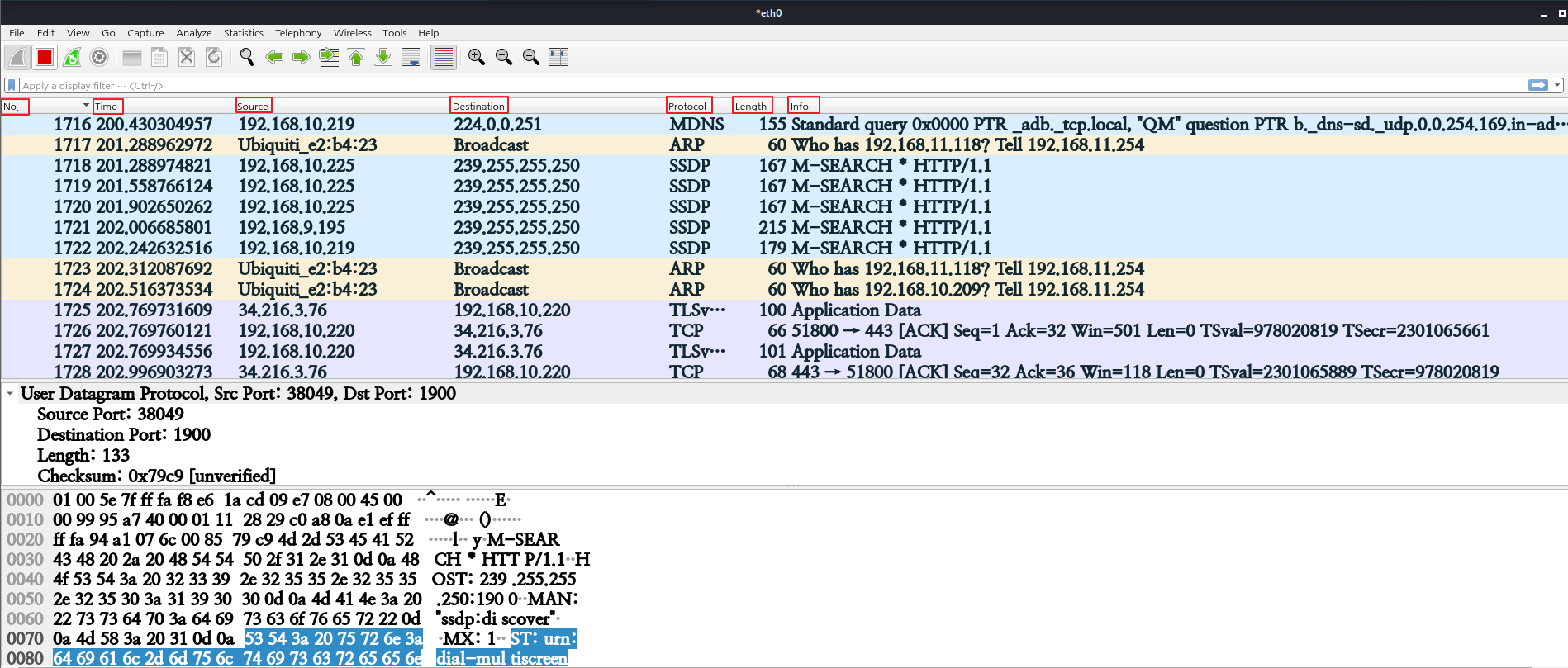

실시간으로 패킷이 오고 가는 모습을 볼 수 있다. No, Time, Source 등 설명은 아래 표 와 같다.

|

NO |

패킷을 수집한 순서 |

|

Time |

패킷이 수집된 시간 |

|

Source |

패킷을 보낸 주소 |

|

Destination |

패킷을 보낸 주소 |

|

Protocol |

프로토콜 정보 |

|

Length |

패킷의 길이 |

|

Info |

패킷 정보 |

- Wire Shark 패킷 필터링

패킷의 정보를 수집할 때 원하는 패킷만 보고싶을 때 다른 패킷의 정보가 오고 가는 것이 보이기 때문에 보기가 어렵다. 패킷 필터링 기능을 사용해 원하는 패킷 정보만 검색하여 볼 수 있다.

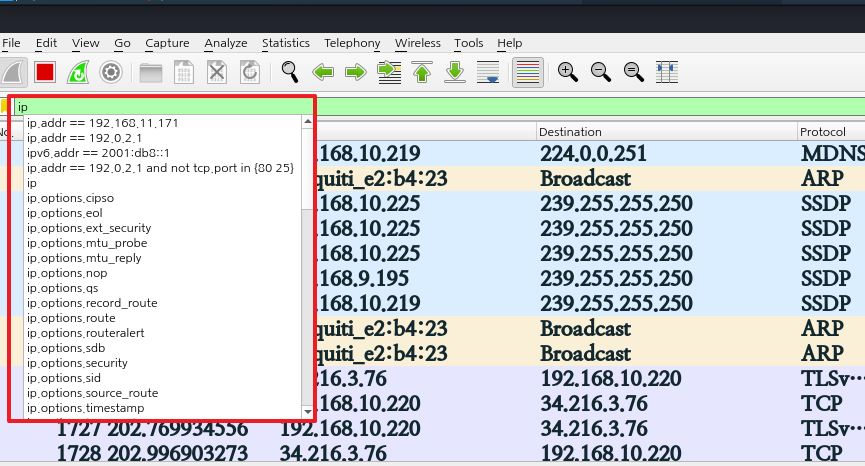

“Apply a display filter”(현재 ip가 적힌 곳) 쓰여 있는 부분에 원하는 필터링 식을 넣어주면 된다. 아래의 필터링 식은 자주 쓰이는 필터링 식이다.

-

ip.addr == “IP address” # 출발지나 목적지 MAC 주소 검색

-

eth.addr == “MAC address” # 출발지나 목적지 IP주소로 검색

-

tcp.port == “port number” # TCP 출발지나 목적지 포트 번호로 검색

-

ip.src != “IP address” # 출발지 IP주소가 해당 IP주소가 아닌 것을 검색

-

eth.dst == “MAC address“ # 목적지 MAC 주소 검색

위의 필터링 식 말고도 많은 식이 존재한다.

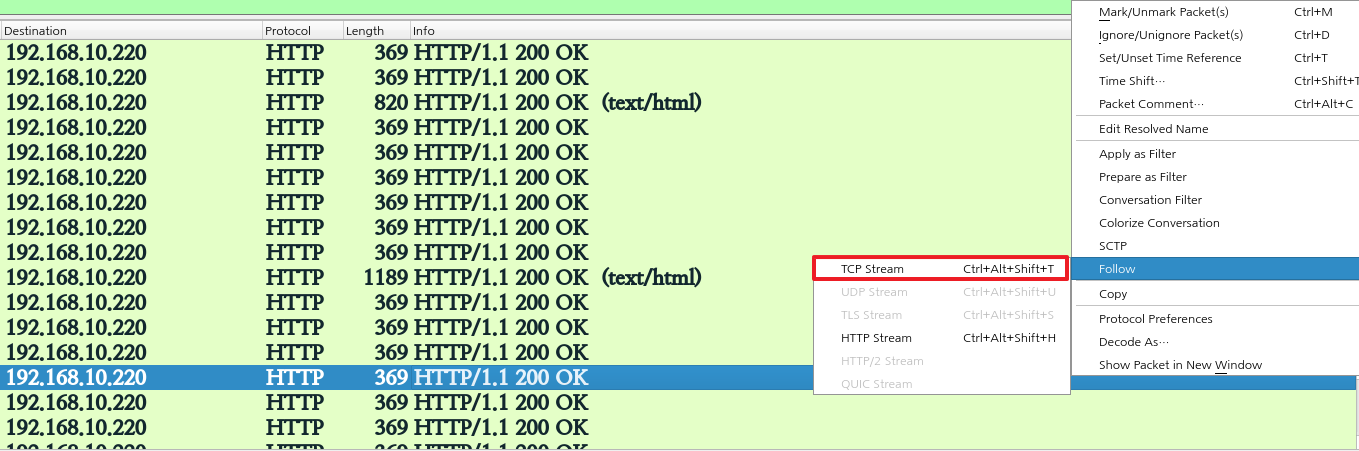

패킷의 정보를 세션별로 조립해서 내용을 볼 수도 있다.

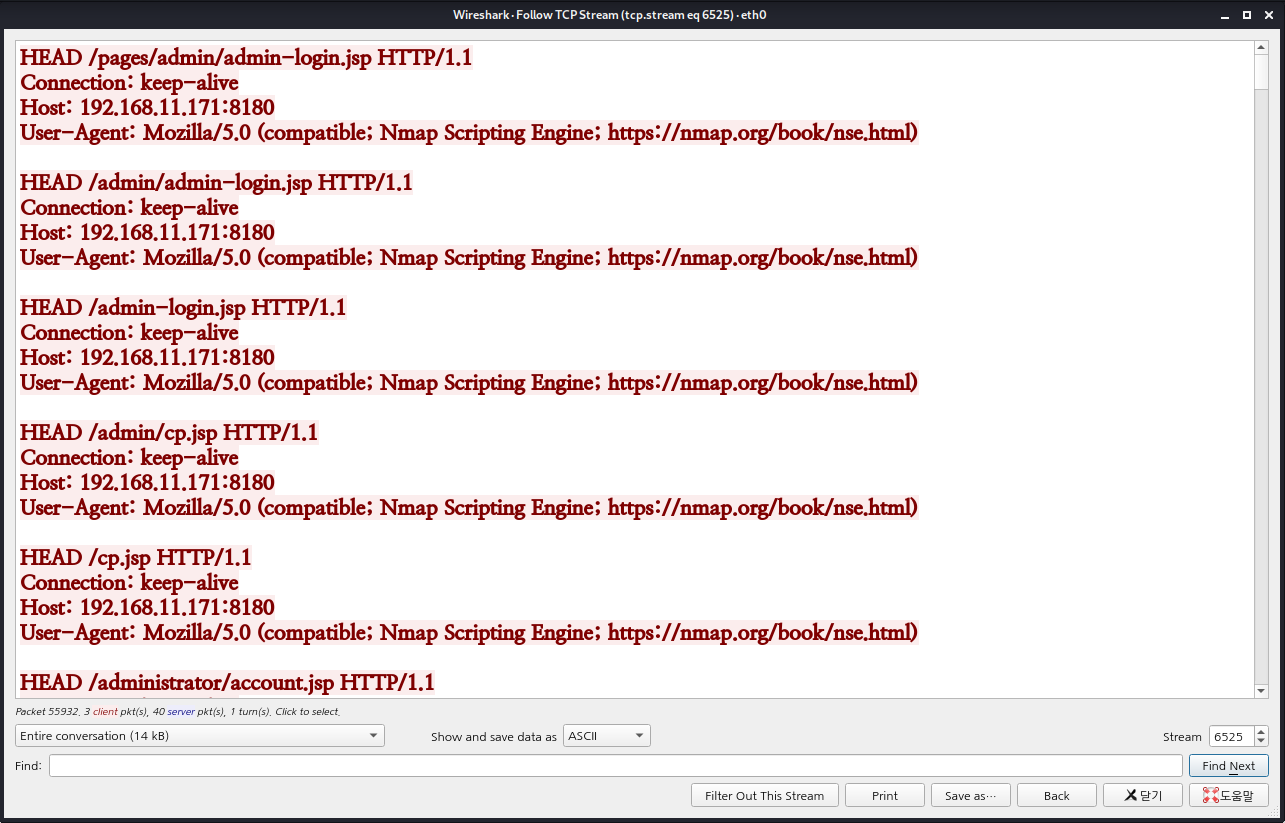

세션별로 조립한 것을 Stream이라한다. TCP Stream, UDP Stream, TLS Stream 등 다양한 Stream등이 있고, 사진에서는 TCP Stream의 예제이다.

스트림 결괏 값.