| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- python

- 자바스크립트 element api

- oracle

- 자바스크립트 기본 문법

- 보안뉴스요약

- 카카오프로젝트100

- ES6

- 자바스크립트

- 보안뉴스 요약

- oracle db

- 보안뉴스

- 자바스크립트 jQuery

- 다크웹

- 랜섬웨어

- 파이썬

- numpy

- 보안뉴스 한줄요약

- 깃허브

- GIT

- 자바스크립트 prototype

- javascript

- 오라클

- php

- 자바스크립트 node

- 카카오프로젝트

- 자바스크립트 API

- 보안뉴스한줄요약

- 카카오프로젝트 100

- 자바스크립트 객체

- Oracle SQL

- Today

- Total

FU11M00N

1. bee-box 를 사용하여 OWASP TOP 10 알아보기! 본문

안녕하세요 bee-box를 활용하여 OWASP 10에 대해 공부해보도록 하겠습니다.

우선 이번시간엔 OWASP가 무엇인지 기본부터 알아보겠습니다!

OWASP(The Open Web Application Security Project) 이란?

2004부터 시작하여 현재까지 3년 혹은 4년에 한 번씩 웹에서 많은 취약점이 발생하고 서비스에 있어서 위협을 줄 수

있는 취약점들을 TOP 10으로 선정하여 발표하는 곳입니다.

https://www.owasp.org/images/b/bd/OWASP_Top_10-2017-ko.pdf 여기서 자세한 설명을 확인할 수 있습니다.

위 사진은 OWASP TOP 10 - 2013에서 OWASP TOP 10 - 2017로 몇 가지만 수정되어 새롭게 나온 모습입니다.

크게 달라지진 않았지만 보안은 최신 경향에 관심을 가져야 하기 때문에 많은 공부를 해야 할 것으로 느껴집니다!

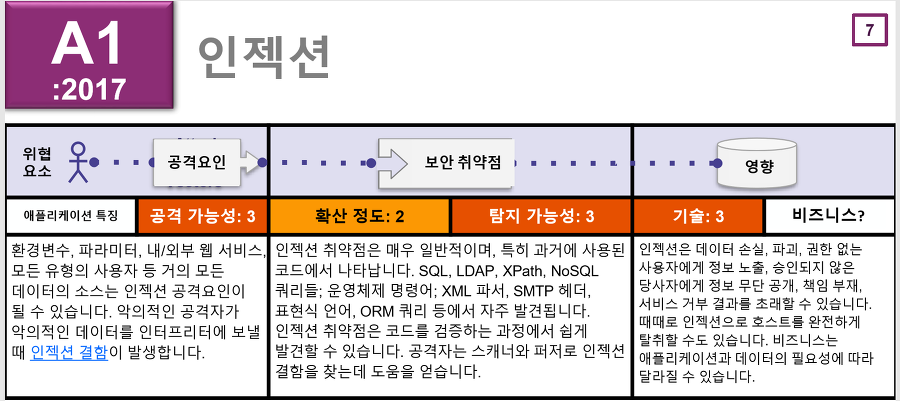

A1:인젝션(Injection)

-

SQL , OS , LDAP 등 인젝션을 사용하여 악성 코드를 주입해 사용자나 서버에게 안 좋은 영향을 끼치게 하는 공격입니다.

-

신뢰할 수 없는 데이터가 명령어나 쿼리 문의 일부분이 인터프리터로 보내질 때 발생합니다.

-

공격자가 주입한 악의적인 데이터는 개발자가 예상하지 못한 명령을 실행하거나 적절하지 못한 권한을 사용하여 인터프리터를 속이는 행위를 합니다.

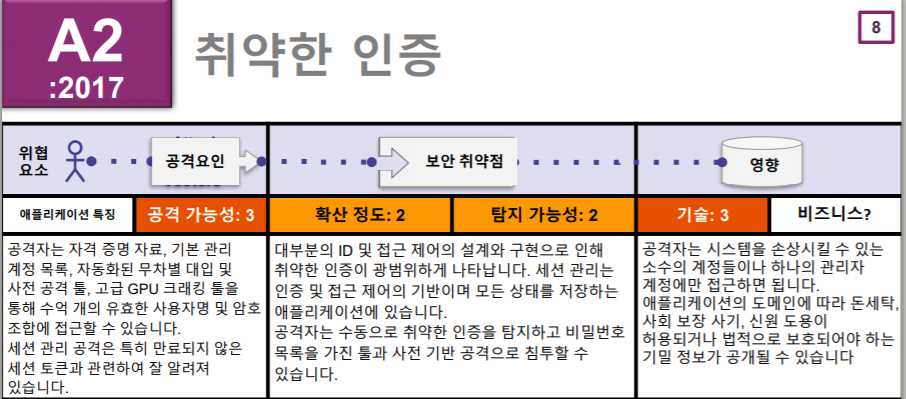

A2 :취약한 인증(Broken Authentication):

-

인증과 세션 관리와 관련된 애플리케이션에서 비정상적인 동작으로 발생시키는 취약점.

-

패스워드, 키, 세션, 토큰 및 사용자 도용과 같은 취약점을 발생시킵니다.

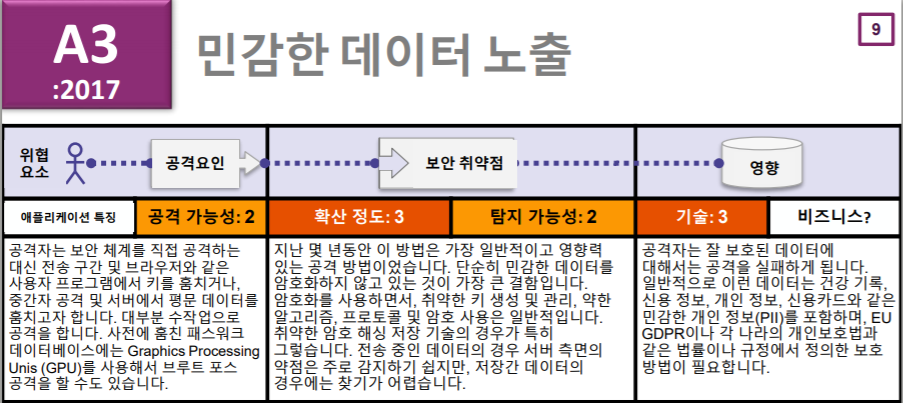

A3:민감한 정보 노출 (Sensitive Data Exposure)

-

중요 데이터가 암호화되지 않고 전송될 때 데이터를 탈취하거나 보호가 취약한 데이터를 훔쳐서 발생 할 수있는 취약점

-

브라우저에서 중요 데이터를 저장 또는 전송할 떄 주의하여야 하고 암호화 같은 보호조치를 취해야합니다.

A4 : XML 외부 개체 ( XXE : XML External Entities )

-

오래되거나 설정이 미흡한 XML 프로세서에서 XML 문서의 외부 개체를 확인하는 과정에서 발생하는 취약점

-

외부 개체는 파일 URL 핸들러, 내부 파일 공유, 포트 검색, DOS(서비스 거부 공격) 등을 사용하여 내부 파일을 노출시킬 수 있다.

A5: 취약한 접근 통제 ( Broken Access Control)

-

인증된 사용자가 수행할 수 있는 작업에 대한 제한이 제대로 적용되지 않았을 경우 생기는 취약점.

-

공격자는 권한이 없는 다른 사용자에 접근하거나 다른 사용자의 데이터를 수정, 접근 등 악의적인 행동을 할 수 있다.

사진 1-7

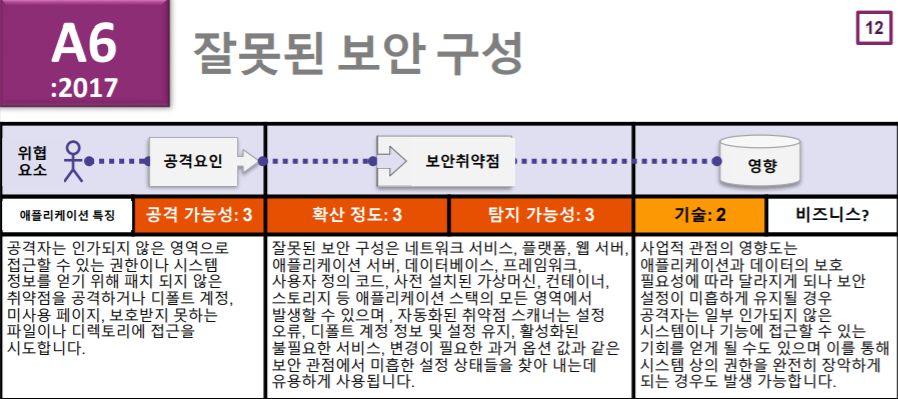

A6 : 보안 설정 오류(Security Misconfiguration)

-

민감한 정보가 안전하지 않은 디폴트 설정, 불완전하거나 ad hoc 설정, 잘못된 HTTP 헤더 설정으로 생기는 취약점.

-

대부분의 기본 설정은 안전하지 않기 때문에 소프트웨어를 항상 최신 버전으로 관리가 필요함.

A7 : 크로스 사이트 스크립팅 ( XSS : Cross-Site Scripting)

-

자바스크립트와 같은 언어를 사용하여 브라우저의 API를 이용한 취약점

-

사용자 세션을 가로채거나, 홈페이지 변조, 악의적인 사이트 이동 등 공격자가 원하는 방향으로 공격을 시현할 수 있음.

A8 : 안전하지 않은 역직렬화 ( Insecure Deserialization )

-

불안전한 역직렬화는 주로 원격코드 실행의 결과를 이용하여 발생되는 취약점.

-

데이터를 변경하여 접근 통제를 우회 혹은 XSS(크로스 사이트 스크립트) 공격 등이 가능함.

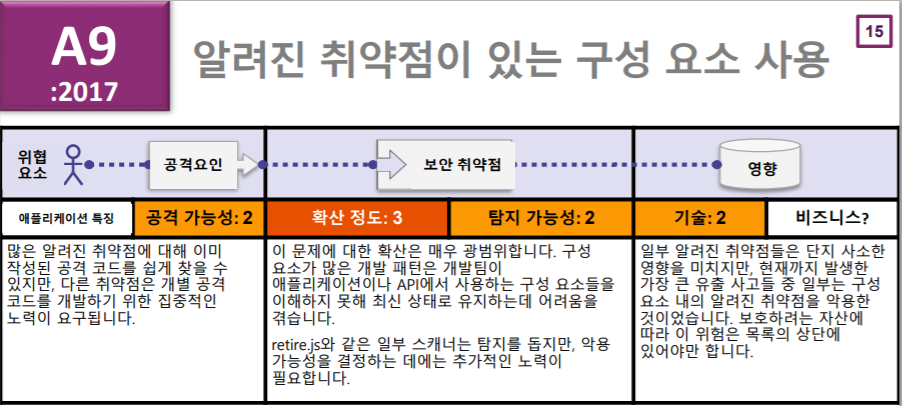

A9 : 알려진 취약점이 있는 구성요소 사용 ( Using Components with Known Vulnerabilities )

-

취약한 컴포넌트를 악용하여 공격하는 취약점

-

데이터의 손실이 발생하거나 서버가 장악이 될 수 있음.

-

애플리케이션과 API는 애플리케이션을 약화시키고 다양한 공격과 영향을 줄 수 있음.

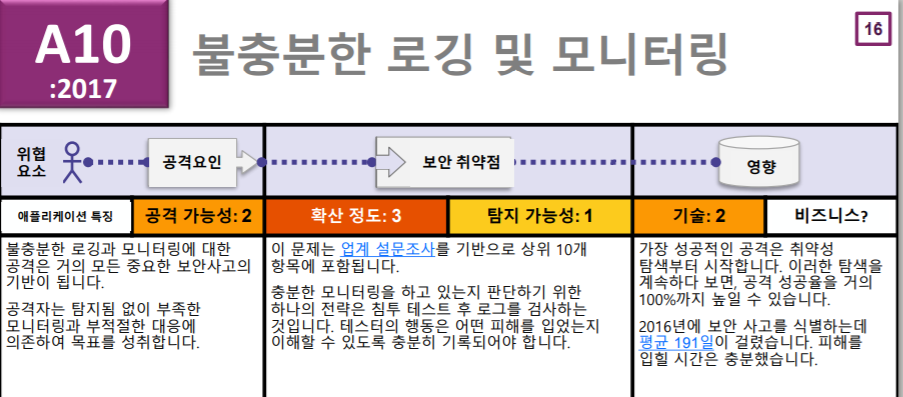

A10 : 불충분한 로깅 & 모니터링 ( Insufficient Logging & Monitoring )

-

불충분한 로깅 및 모니터링은 사고 대응의 누락 또는 비효율적인 통합과 함께 공격자가 시스템을 공격하는 취약점.

-

지속적으로 유지되면 시스템의 데이터를 변조, 추출 , 파괴를 할 수 있다.

'Web Hacking > bee-box' 카테고리의 다른 글

| 4-1. bee-box 를 사용하여 OS Command Injection 알아보기 (0) | 2020.03.18 |

|---|---|

| 3-1. bee-box 를 사용하여 iframe Injection 공격 알아보기 (0) | 2020.03.18 |

| 2-3. bee-box 를 사용하여 HTML Injection 알아보기 (0) | 2020.03.16 |

| 2-2. bee-box 를 사용하여 HTML Injection 알아보기! (0) | 2020.03.16 |

| 2-1. bee-box 를 사용하여 HTML Injection 알아보기! (0) | 2020.03.15 |