Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- 자바스크립트 element api

- 자바스크립트

- 다크웹

- 랜섬웨어

- 카카오프로젝트

- GIT

- 오라클

- 자바스크립트 API

- 보안뉴스 한줄요약

- 자바스크립트 prototype

- oracle

- Oracle SQL

- php

- 파이썬

- numpy

- python

- 보안뉴스 요약

- 자바스크립트 node

- 카카오프로젝트 100

- 깃허브

- 보안뉴스한줄요약

- 보안뉴스

- 자바스크립트 jQuery

- 보안뉴스요약

- 자바스크립트 기본 문법

- javascript

- 자바스크립트 객체

- 카카오프로젝트100

- oracle db

- ES6

Archives

- Today

- Total

FU11M00N

[OSINT,Python] Shodan API를 활용한 KR admin 페이지 검색 본문

Penetration testing/Information collection

[OSINT,Python] Shodan API를 활용한 KR admin 페이지 검색

호IT 2020. 11. 1. 03:50

import shodan

import sys

try:

def shodan_search(cnt_do):

SHODAN_API_KEY = "input key!"

api = shodan.Shodan(SHODAN_API_KEY)

search_admin = api.search("admin",page=cnt_do)

for item in search_admin['matches']:

if item['port'] == 80 and item['location']['country_name'] == "South Korea":

result_search=item['ip_str']

return result_search

# shodan_search 함수 끝

cnt=int(input("검색 할 페이지의 수 "))

f = open("./KR_admin_page.txt",'a')

for cnt_do in range(1,cnt+1):

result_search=shodan_search(cnt_do)

if result_search ==None:

print ("--------- %d 페이지 의 결괏 값.--------" % cnt_do)

else:

print ("--------- %d 페이지 의 결괏 값.--------" % cnt_do)

print (result_search)

f.write(result_search)

f.close

except Exception as e:

print ("Error: %s" %e)

sys.exit(1)

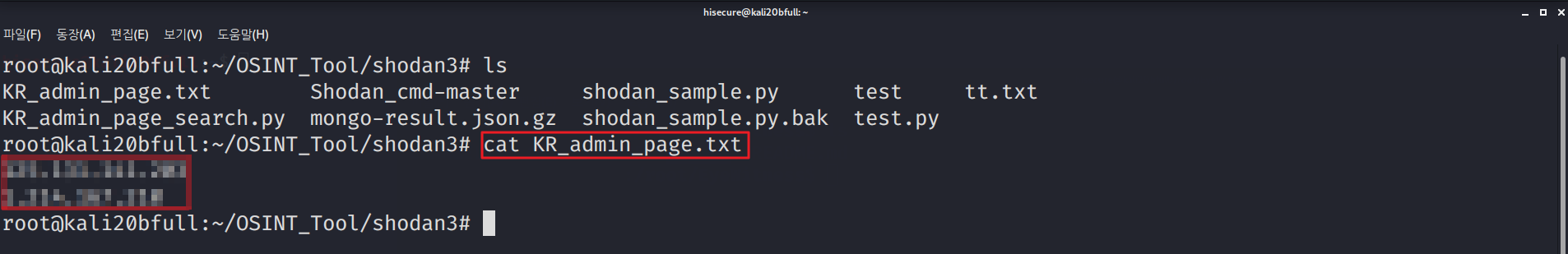

대한민국의 admin 페이지의 ip가 “KR_admin_page.txt”에 저장되는 코드.

결괏값이 나왔지만 악용 될 가능성이 있어 모자이크 처리함.

코드를 짤땐 https://developer.shodan.io/api 여기서 많이 참조 했습니다.

원래는 화려한 코드를 짜서 나만의 툴을 만들생각으로 시작했지만

쇼단의 유료화 키를 사도 한달에 제한하는 검색수가 제한되어있기때문에 중간에 어느정도하다가 중단한 상태입니다...

'Penetration testing > Information collection' 카테고리의 다른 글

| [nmap,wireshark]Wire Shark를 이용한 Nmap Scan (1) | 2020.11.02 |

|---|---|

| [OSINT] Shodan 이해 및 실습 (0) | 2020.11.01 |

| [Nmap]Nmap NSE의 이해 및 스크립트 실습 (0) | 2020.11.01 |

| [Nmap] Nmap 옵션 및 활용 (2) | 2020.11.01 |

| [OSINT] 정보수집단계의 필수 OSINT (0) | 2020.10.26 |

Comments