| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- 보안뉴스 한줄요약

- javascript

- oracle db

- 보안뉴스한줄요약

- oracle

- 오라클

- Oracle SQL

- 자바스크립트 API

- php

- 보안뉴스요약

- 자바스크립트 기본 문법

- 자바스크립트 element api

- 다크웹

- 자바스크립트

- 랜섬웨어

- ES6

- numpy

- 카카오프로젝트

- 카카오프로젝트 100

- 보안뉴스 요약

- 카카오프로젝트100

- 자바스크립트 node

- 깃허브

- python

- 자바스크립트 prototype

- 자바스크립트 jQuery

- 보안뉴스

- 파이썬

- GIT

- 자바스크립트 객체

- Today

- Total

FU11M00N

[nmap,wireshark]Wire Shark를 이용한 Nmap Scan 본문

[nmap,wireshark]Wire Shark를 이용한 Nmap Scan

호IT 2020. 11. 2. 09:12* 허락을 받지 않은 스캐닝은 불법입니다.

* 절대로 공개되어 있는 IP/도메인에 대해 스캐닝을 하시면 안 됩니다.

* 다음은 정보통신망법의 일부 내용입니다.

제48조(정보통신망 침해행위 등의 금지)

① 누구든지 정당한 접근권한 없이 또는 허용된 접근권한을 넘어 정보통신망에 침입하여서는 아니 된다.

② 누구든지 정당한 사유 없이 정보통신시스템, 데이터 또는 프로그램 등을 훼손ㆍ멸실ㆍ변경ㆍ위조하거나 그 운용을 방해할 수 있는 프로그램(이하 "악성프로그램"이라 한다)을 전달 또는 유포하여서는 아니 된다.

③ 누구든지 정보통신망의 안정적 운영을 방해할 목적으로 대량의 신호 또는 데이터를 보내거나 부정한 명령을 처리하도록 하는 등의 방법으로 정보통신망에 장애가 발생하게 하여서는 아니 된다.

[전문개정 2008. 6. 13.]

----------------------------------------------------------------------------------------------------

|

실습 환경: VMware 16 Pro, Kali Linux 2020(공격자 192.168.10.220/22) , Metasploitable2(희생자 192.168.11.171/22) |

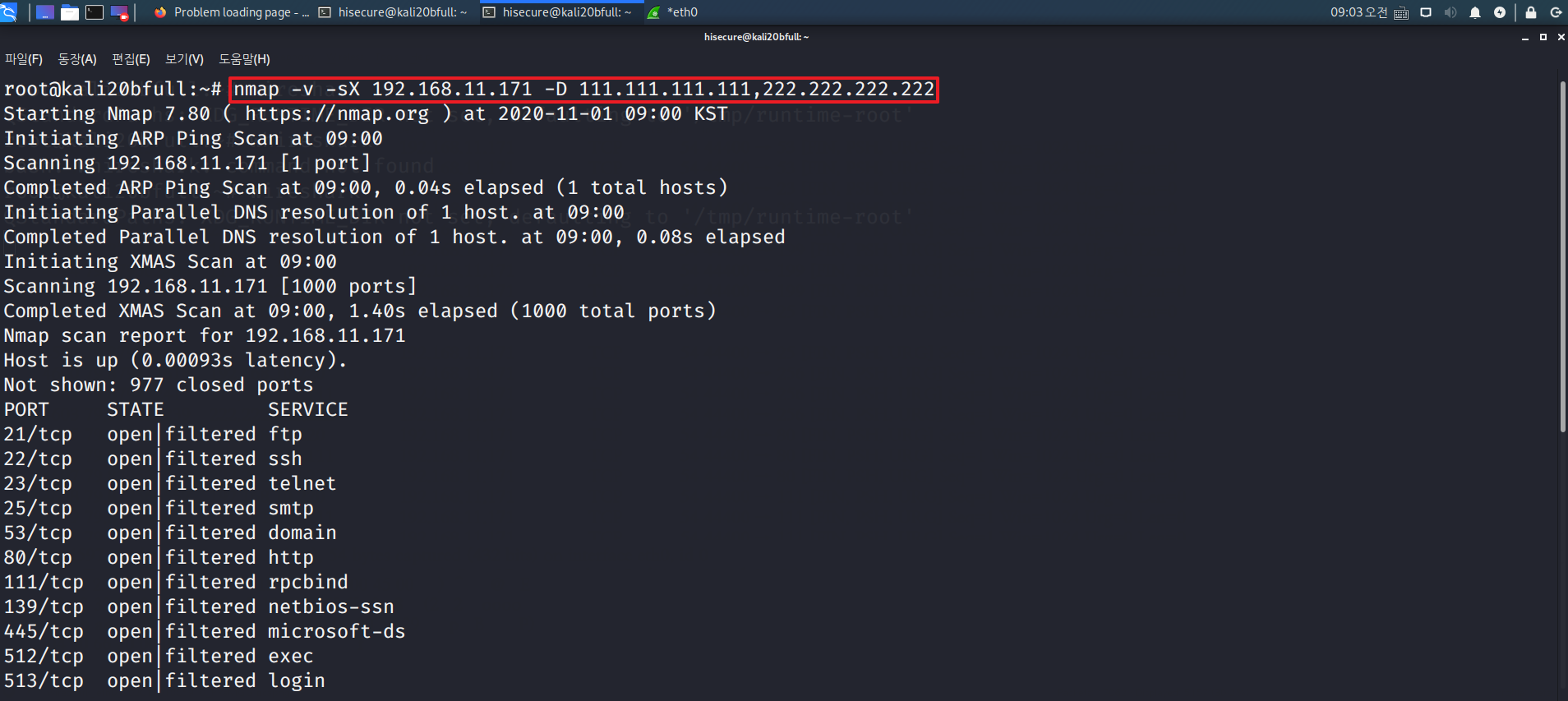

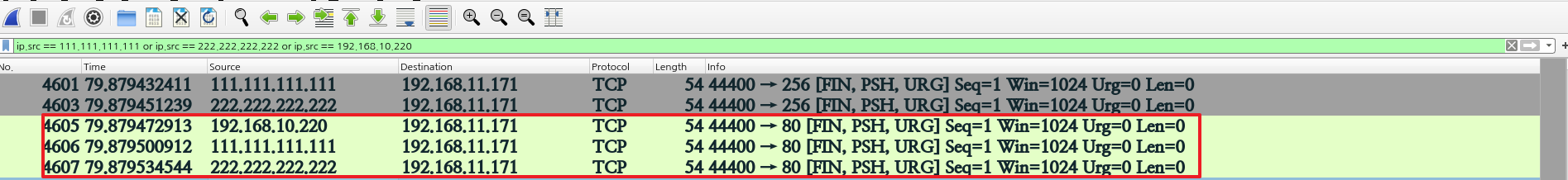

-D option

-D(Decoy) 옵션은 공격자가 지정한 위조된 IP를 출발지로 포함하여 스캐닝 하는 옵션이다.

단어 뜻 그대로 Decoy 유인이라는 의미이다. 다른 IP 들에서도 동시에 스캔 한 것처럼 보이게 하여 진짜 출발지를 찾기 힘들게 하기 위한 옵션이다.

“nmap -v -sX IP -D 111.111.111.111,222.222.222.222” 명령어를 수행하여

-D 옵션으로 가짜 IP인 “111.111.111.111” 과 “222.222.222.222” 를 주어 스캔을 한다.

와이어샤크 로 확인해보면 실제 공격자의 IP와 가짜로 생성된 IP “111.111.111.111” 과 “222.222.222.222” 로 스캔을 정상적으로 했다. 보통 네트워크 관리자의 분석을 어렵게 만들 때 쓰인다.

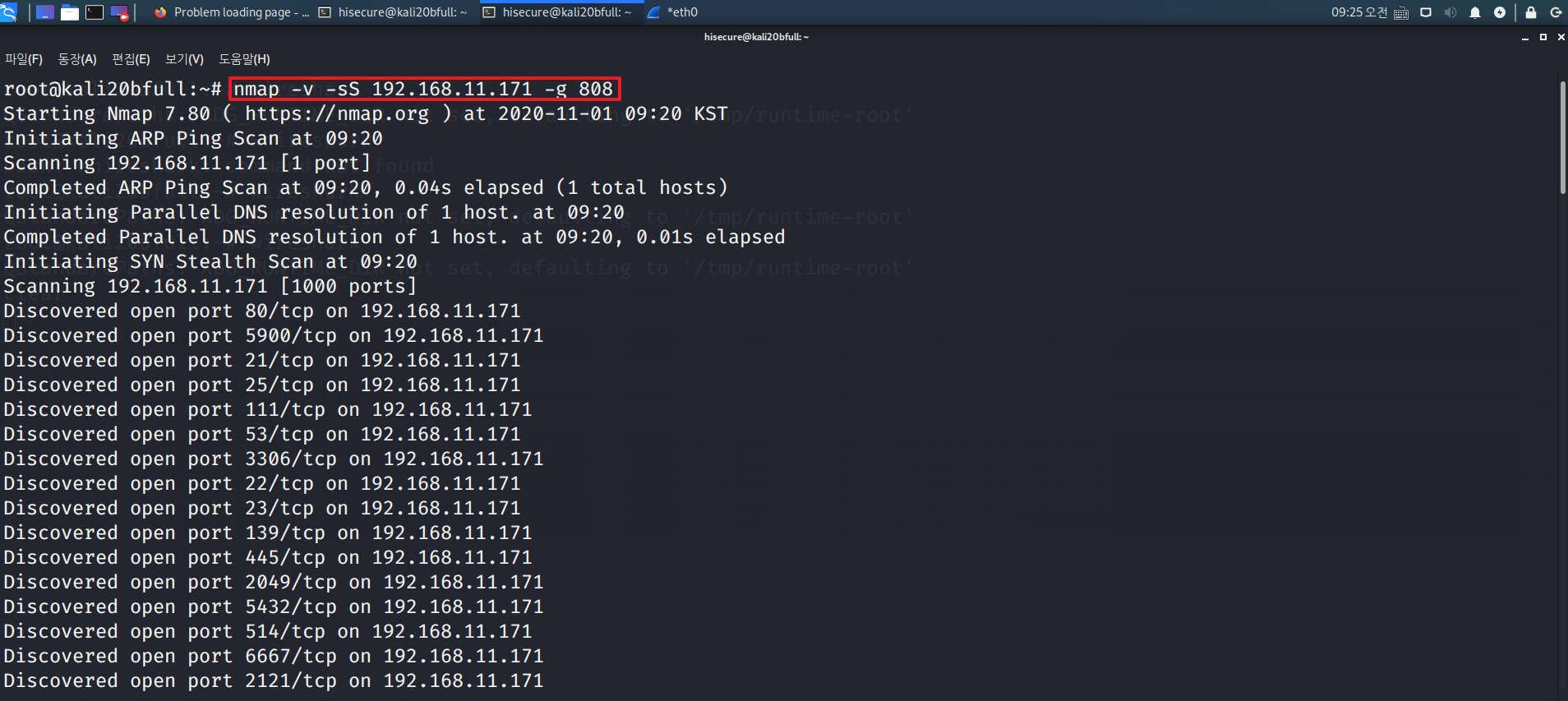

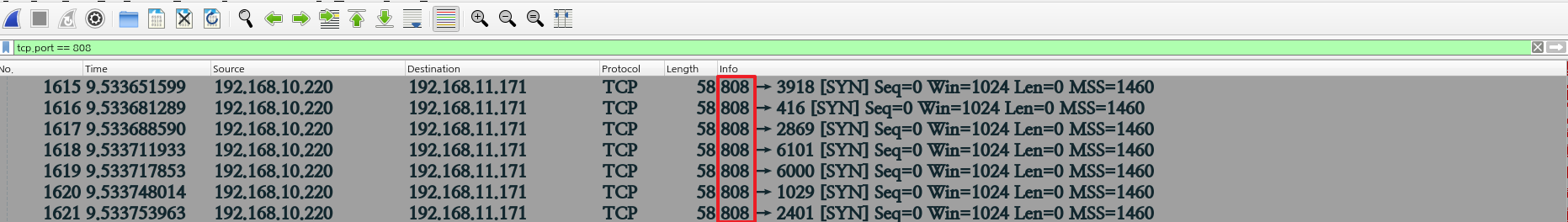

-g option

-g 옵션은 지정한 포트로 출발지 포트로 사용 해 스캔하는 옵션이다.

nmap 도구로 스캔을 하게 되면 동적 포트 범위인 49152~65535 안에서 랜덤 한 포트를 출발지로 사용해 스캔을 하게 되는데, 이 옵션을 사용하면 원하는 임의의 포트로 변조할 수 있다.

“nmap -v -sS IP -g [port]”로 출발지 포트를 변조시킨다.

공격자의 출발 포트가 “808”으로 변경된 것을 알 수 있다.

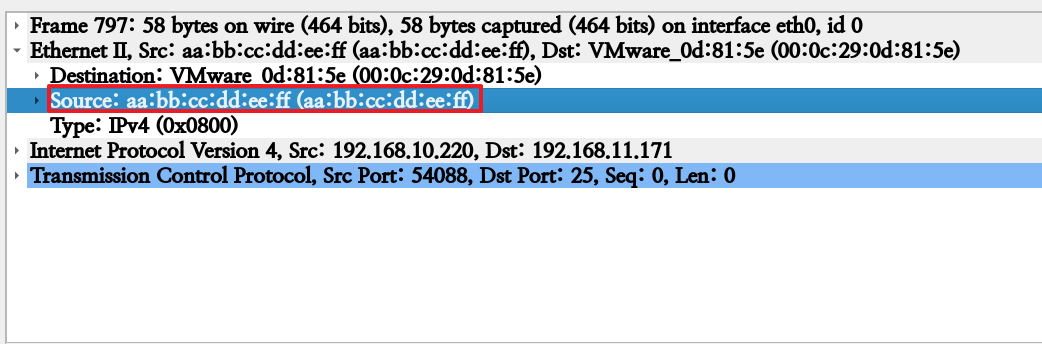

--spoof-man option

--spoof-man option은 출발지 MAC 주소를 지정한 MAC 주소로 변조하는 옵션이다.

“nmap -v -sS IP –spoof-mac AA:BB:CC:DD:EE:FF” 명령어를 수행하여 MAC 주소를 “AA:BB:CC:DD:EE:FF” 로 변조시킨다.

패킷 정보를 보면 Source Mac 주소가 “AA:BB:CC:DD:EE:FF”로 변조 되었다.

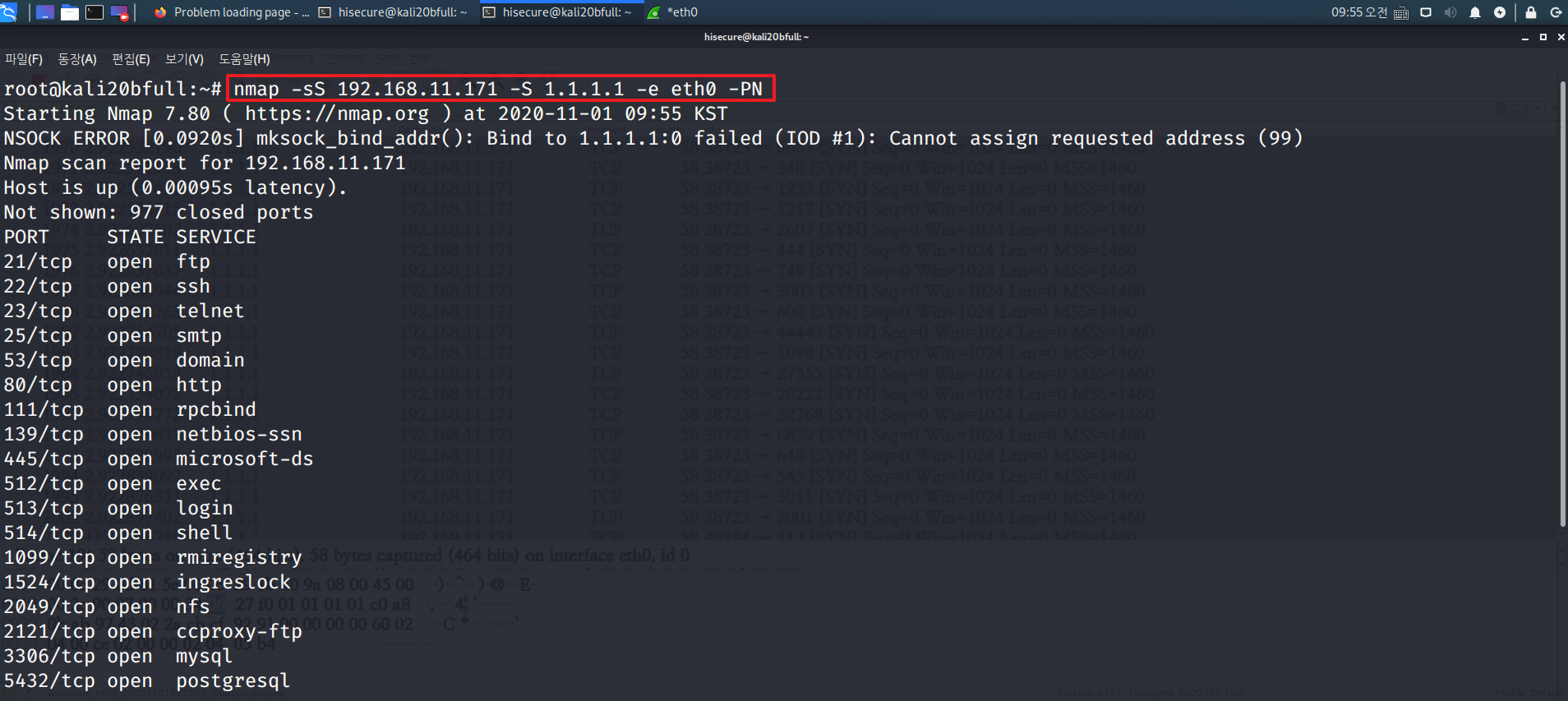

-S option

-S 옵션은 공격자의 IP를 변조하여 스캔하는 옵션이다.

-D 옵션은 가짜 아이피를 생성하여 스캔하는 방식인 방면 -S는 공격자 자신의 IP를 변조하여 스캔한다 즉 IP Spoofing 기법이다.

-S 옵션을 사용하면 패킷을 보낼 때 패킷 헤더의 출발지 IP를 변경하기 때문에, 희생자 PC에서 응답을 돌려줄 때 해당 변조된 출발지 IP로 보내기 때문에 정상적인 결과를 받을 수 없다.

“nmap -sS IP -s 1.1.1.1 -e eth0 -PN “을 사용하여 출발지 IP를 “1.1.1.1”로 변경한다.

출발지 IP를 변조된 것을 확인할 수 있다.

'Penetration testing > Information collection' 카테고리의 다른 글

| [OSINT,Python] Shodan API를 활용한 KR admin 페이지 검색 (0) | 2020.11.01 |

|---|---|

| [OSINT] Shodan 이해 및 실습 (0) | 2020.11.01 |

| [Nmap]Nmap NSE의 이해 및 스크립트 실습 (0) | 2020.11.01 |

| [Nmap] Nmap 옵션 및 활용 (2) | 2020.11.01 |

| [OSINT] 정보수집단계의 필수 OSINT (0) | 2020.10.26 |